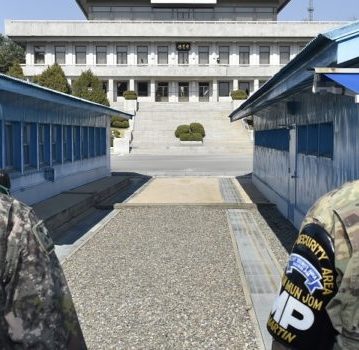

سالها پیش و در جریان جنگی که بین کره شمالی و جنوبی پیش آمده بود ( سال 1950 میلادی ) ، در پیشنهادی که از طرف سازمان ملل به دو کشور شد ، قرار بر این شد که در میان مرز این کشور قسمتی را به عنوان منطقه غیرنظامی یا Demilitarized Zone انتخاب کنند تا مردم بتوانند از آن برای زندگی و امرار معاش بدون وارد شدن ساختار نظامی و جنگ استفاده کنند و همین مورد بین دو کشور توافق شد . مردم از این منطقه به عنوان منطقه ارتباطی بین دو کشوری که در حال جنگ بودند و به یکدیگر اعتماد نداشتند استفاده می کردند اما در محیطی که به هیچیک از دو کشور صدمه ای وارد نشود.

همین مفهوم در شبکه های کامپیوتری نیز به وجود آمد ، DMZ یک نوع طراحی شبکه است ، در واقع DMZ یک شبکه است که در میان شبکه خصوصی یا داخلی شما و شبکه خارجی یا اینترنت قرار می گیرد . این شبکه به کاربران خارج از سازمان اجازه برقراری ارتباط با سرورهای داخلی سازمان بصورت مستقیم را نمی دهند و به همین وسیله از اطلاعات سازمان حفاظت می کند. DMZ یک مرز ارتباطی بین دو شبکه است که به هم اعتماد ندارند و شما نیز قطعا به شبکه اینترنت اعتماد ندارید. ساختار DMZ معمولا توسط فایروال ها و یا پروکسی سرور هایی طراحی می شوند که در لایه های مختلف شبکه قرار می گیرند.

مفهوم و تعریف شبکه DMZ یا شبکه Perimeter

شبکه DMZ یا Perimeter یک شبکه کاملاً جدا برای جای دادن به سرورهای وب، ایمیل، FTP و یا تمامی سرویسهایی که قرار است به اینترنت دسترسی داشته و یا از طریق اینترنت به آنها دسترسی پیدا شود. داشتن یک شبکه جدا از شبکه داخلی سازمان برای سرویسهای عمومی به این معناست که شما میتوانید بهصورت کامل از شبکه داخلی خود محافظت کنید چراکه دیگر سرویسهایی که بهصورت Public در دسترس میباشند از شبکه داخلی جدا هستند. در اینجا شما فایروال را بهگونهای تنظیم میکنید که دسترسی از طریق اینترنت به این سرویسها امکانپذیر باشد. زمانی که میگوییم شما محافظت کاملی از شبکه داخلی خوددارید این بدان معناست که دیگر نیاز نیست پورتهای خارجی را به داخل شبکه بازکنید، چراکه پورتهای موردنیاز برای شبکه DMZ بازشده است. چشم انداز نو پیاده سازی نصب و راه اندازی اموزش سیستم فایروال سخت افزاری فایروال

کاربرد DMZ کجاست؟

DMZ یک لایه امنیتی اضافی برای شبکه را فراهم می کند، به عبارت دیگر امکان هکرها برای دسترسی مستقیم به سرورهای داخلی و داده ها از طریق اینترنت را محدود می کند.

هر سرویسی که به کاربران در اینترنت ارائه می شود باید در DMZ قرار گیرد.

رایج ترین این خدمات عبارتند از:

- وب (WWW)

- ایمیل

- DNS

- FTP

- VoIP

سیستم هایی که این سرویس ها را در دی.ام.زد اجرا می کنند، توسط هکرها و مجرمان سایبری در سرتاسر جهان قابل دسترسی هستند و نیاز به مقاومت در برابر حملات دائمی دارند.

DMZ با استفاده از یک فایروال

در این حالت شما یک فایروال سخت افزاری یا نرم افزاری دارید که دارای حداقل سه کارت شبکه می باشد که طراحی DMZ شما در این سه کارت شبکه جای می گیرد. ارتباط خارجی شما که به اینترنت و شبکه ISP متصل می شود به درون کارت شبکه اول متصل می شود. شبکه داخلی شما به کارت شبکه دوم موجود و در نهایت شبکه DMZ شما نیز به کارت شبکه سومی که بر روی فایروال قرار دارد متصل می شود. در اینجا فایروال ما یک Single Point Of Failure ایجاد کرده است ، به این معنی که با از بین رفتن این فایروال یا بروز اختلال در آن کلیه شبکه هایی که به آن متصل شده اند دچار مشکل خواهند شد. همچنین اگر ترافیک بین شبکه ها زیاد باشد این فایروال به تنهایی ممکن است نتواند سرویس دهی را انجام دهد و شبکه شما کند شود. به هر یک از این کارت شبکه ها در اصطلاح یک Zone یا محدوده گفته می شود. معمولا برای نمایش این ساختار برای مستند سازی از رنگ بنفش برای شبکه داخلی ، سبز برای شبکه DMZ و قرمز برای شبکه اینترنت استفاده می شود.

DMZ با استفاده از دو فایروال

استفاده از دو عدد فایروال در طراحی DMZ یکی از امن ترین طراحی های موجود در DMZ را به شما ارائه می دهد. اولین فایروال که به آن front-end firewall هم گفته می شود به گونه ای تنظیم می شود که ترافیک را از شبکه اینترنت دریافت و به آن ارسال می کند ، این ترافیک قاعدتا ابتدا به Zone ای که به DMZ معروف است متصل می شود. فایروال دوم به گونه ای تنظیم می شود که ترافیک ورودی و خروجی به شبکه داخلی را مدیریت می کند و در اصطلاح به آن back-end firewall گفته می شود.